中国のいくつかのメディアのレポートを信じるなら、非常に危険ということにな ります。

ロイターのレポートによれば、中国国営のテレビ 局、CCTVが先週金曜日にiPhoneのiOS 7にある「利用頻度の高い位置情報」機能 が所有者の位置を監視することで、米国政府が中国の経済および「国家機密」に 関する情報を秘密裏に収集できると主張するレポートを放送しました。

Apple自身による位置情報サービスの説明でも、以下の様に「利用頻度の高い 位置情報」が所有者が訪問した場所を記録するとしていますが、その情報は iPhoneにのみ保管され、許可なくクパチーノと共有しないとされています。

利用頻度の高い位置情報:iPhone には、ユーザにとって重要な 場所を学習するために、最近行った場所のほかに、その場所に行く頻度や行った 日時が記録されています。このデータは、お使いのデバイスに保存されるだけ で、同意なしに Apple には送信されません。予測交通経路指定のようなユーザ に合わせたサービスを提供する際に使われます。

念のために書いておくと、iPhoneが「利用頻度の高い位置情報」を収集している ことを懸念しているのは中国のメディアだけでなく、次のNBC Action Newsを含 め、米国メディアもこの問題に関する記事を何度もレポートしています:

悪いニュースは、多くの人が「利用頻度の高い位置情報」機能を知らず、Apple がデフォルトでオンにした状態のまま使っていることです。良いニュースは、こ の機能が気に入らなければ、iPhoneの設定を開いて簡単に機能を無効にできると いうことです。

iPhoneの「利用頻度の高い位置情報」を無効にする方法

iOSの設定の奥深くに埋もれているこの機能は、次の手順で無効にできます:

- 設定アプリをクリックします。

- プライバシーをクリックします。

- 位置情報サービスをクリックします。

- この画面では、どのアプリに位置情報サービスを使わせるか指定できます。 あなたが許可したアプリだけがあなたの位置を知ることができるように、この機 会に一覧を見直しておいてください。

- まだ終わりではありませんよ。画面を一番下までスクロールします。

- 利用頻度の高い位置情報が表示されます。上手に隠され ていますね。

- クリックします。

- これで「利用頻度の高い位置情報」のオン/オフを切り替えることができま す。

この機能をオフにすると不便になるのではないかと心配する必要はありません。 私は、iPhoneの「利用頻度の高い位置情報」を常にオフにしていますが、それで 何か利便性が損なわれたと感じたことは一度もありません。

Appleは、個人情報を収集しておらず、どの政府機関に対しても情報収集のため の“バックドア”を開いていないとし、何のために「利用頻度の高い位置情報」機 能が用意されているのかを次のように説明する声明を発表して、中国のレポートを否定しました:

Calculating a phone’s location using just GPS satellite data can take several minutes. iPhone can reduce this time to just a few seconds by using pre-stored WLAN hotspot and cell tower location data in combination with information about which hotspots and cell towers are currently being received by the iPhone.

In order to accomplish this goal, Apple maintains a secure crowd-sourced database containing known locations of cell towers and WLAN hotspots that Apple collects from millions of Apple devices. It’s important to point out that during this collection process, an Apple device does not transmit any data that is uniquely associated with the device or the customer.

正直なところ、Appleが本当のことを言っている確証はありません。「利用頻度 の高い位置情報」が所有者の移動を記録し続けるというのはちょっと怖いです が、交予測交通経路指定のようなユーザに合わせたサービスを提供するには確か に便利です。個人的には、この追加機能がなくても問題ないので、やっぱりオフ にしておきます – Appleが私をスパイしていると信じているわけではありませんよ。

これはAppleの問題ではなく、中国と米国の問題なのです。

では、ある意味で中国政府の代弁者であるCCTVが、iPhoneが国防上の脅威である と言う大げさな報道を行うのはなぜでしょう?

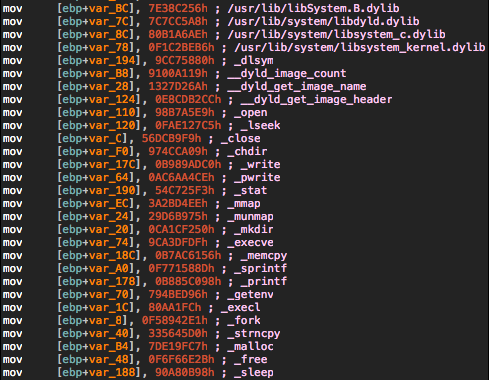

それは、中国から米国に対して行われるハッキングおよびスパイ活動に関する米 国メディアの報道への、中国による反撃である可能性があります。

CCTVのレポートの数日前、New York Timesは、今年初頭に中国のハッカーが米国政府のネットワークに侵入し、全連 邦政府の全職員の個人情報にアクセスしたと報道しました。

中国外務省のスポークスマンは、米国政府は中国を名指しするための確かな証拠 を示していないとしています。

ほぼ同時に、F-22およびF-35戦闘機を含む軍事プロジェクトの機密情報を盗むために 米国防総省納入業者であるボーイングやロッキード・マーティンのコン ピュータをハッキングしたとしてカナダ在住の中国人、Su Bin氏をロサンゼルス の検察が告訴しました。

簡単に言えば、中国当局は、自分達に向けられたハッキングおよびインターネッ トを使ったスパイ行為の非難が加熱するのをひしひしと感じているのです。

国際的な報復行為と外交上の駆け引きの中で、中国国営メディアが、米国のハイ テク業界のスター企業であり、中国市場参入のために多大なリソースを費やして来たAppleを標的にするのは不思 議ではありません。

中国の数百万に上るiPhoneの潜在顧客に対し、この端末が信頼できず、購入する ことが愛国心のない行為だというメッセージを送るより効果的な米国に対する警 告があるでしょうか。

ところで、Appleが監視に関与していると主張する中国のテレビ局の名前が映像 監視システムの一般的な呼称であるCCTVなのは皮肉ですね。でも、そこを突っ込 むことは、あえてやめておきます。

About Graham Cluley

Graham Cluley is an award-winning security blogger, researcher and public speaker.He has been working in the computer security industry since the early 1990s, having been employed by companies such as Sophos, McAfee and Dr Solomon's. He has given talks about computer security for some of the world's largest companies, worked with law enforcement agencies on investigations into hacking groups, and regularly appears on TV and radio explaining computer security threats.

Graham Cluley was inducted into the InfoSecurity Europe Hall of Fame in 2011, and was given an honorary mention in the "10 Greatest Britons in IT History" for his contribution as a leading authority in internet security.

Follow him on Twitter at @gcluley.

View all posts by Graham Cluley →

Posted on July 14th, 2014 by Graham Cluley

intego Mac専用 インターネットセキュリティ 2014 最新版

http://www.act2.com/integox8/