OSX/Crisisとしても知られるRCSは、 標的攻撃のために、政府が使う高価なrootkitです。オーディオ、ピク チャ、スクリーンショット、キー入力を収集し、リモートサーバにすべてを報告 します。Grey Marketエクスプロイトから提供されることが分かっています。

ドロッパーのファイル名であるBiglietto Visitaは、Business Card(名刺)を意味するイタリア語です。OSX/Crisis.A同様に、コードは専用のセクションにあり、バックドアおよびその暗号化さ れた構成、イメージ、スクリプティング機能追加、そしてカーネルエクステン ションから成るスパイウェアを起動するために低レベルのシステムコールを使っています。

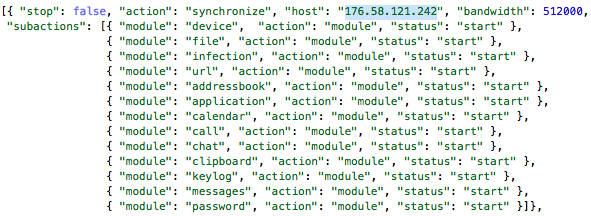

アンチウイルスソフトによる検出を回避するために、バックドアはMPressパッ カーで難読化されています。アンパックされたバイナリをダンプするためには、 gdbあるいはVolatilityが使えます。解読はまた別の話なので、詳細に ついては今も分析中ですが、暗号化された構成ファイルの一部は次のようなもの です:

これで分かるように、弊社の感染マシンは、176.58.121.242と通信を行える状態 です(暗号解読のためにパケットキャプチャ)も使っていま す)。この記事の執筆時点では、このLinode UKホストはオンラインで、不要な 標的を素早く選別しています(リモートでのアンインストール)。

現状では、このバックドアは、ソーシャルエンジニアリングの権限上昇や、カー ネルエクステンションの読み込みは行いません。

政府の標的攻撃に不安を覚えるか、最近200,000ユーロのbusiness cardファイルを受け取っている 場合は、ホームフォルダと起動ディスク内で次のファイルを探して ください:

- ライブラリ/LaunchAgents/com.apple.UIServerLogin.plist

- ライブラリ/Preferences/2Md1ctl2/0T4Nn2U0.tze

- ライブラリ/Preferences/2Md1ctl2/5KusPre5.vAl

- ライブラリ/Preferences/2Md1ctl2/Contents/Info.plist

- ライブラリ/Preferences/2Md1ctl2/Contents/Resources/9uW_anE9.cIL.kext /Contents/Info.plist

- ライブラリ/Preferences/2Md1ctl2/Contents/Resources/9uW_anE9.cIL.kext /Contents/MacOS/9uW_anE9.cIL

- ライブラリ/Preferences/2Md1ctl2/hFSGY5ih.rfU

- ライブラリ/Preferences/2Md1ctl2/q45tyh

- ライブラリ/Preferences/2Md1ctl2/WaAvsmZW.EMb

- ライブラリ/Scripting Additions/UIServerEvents/Contents/Info.plist

- ライブラリ/Scripting Additions/UIServerEvents/Contents/MacOS/0T4Nn2U0.tze

- ライブラリ/Scripting Additions/UIServerEvents/Contents/Resources/UIServerEvents.r

Intego VirusBarrierは、最新のマルウェア定義ファイルで、この マルウェアをOSX/Crisis.Bとして検出し、Macユーザを保護し ます。

Posted on November 13th, 2013 by Peter James

0 件のコメント:

コメントを投稿

注: コメントを投稿できるのは、このブログのメンバーだけです。