※ この内容は、Mac 専用セキュリティソフトの老舗である フランス Intego 社のブログから転載されたものです。

Multi/Clapzok.A と呼ばれるマルチプラットフォームのウイルスが、研究者 JPanic によって公開されました。

アッセンブリ言語で書かれ、Windows、Linux 、そして OS X 32-bi t実行ファイルを標的としています。

このコンセプト検証は、JPanic の Windows と Linux オペレーティングシステムを対象としたCapzloq Tekniq (2006) をアップデートしたものです。OS X での感染手順は、Roy G Biv が VX Heavensで公開した MachoMan (2006) コンセプトと同様です。

Microsoft Corporation の主任アンチウイルス研究者、Peter Ferrie は、Virus Bulletin の 2013 年 6 月号で解析内容を公開しました。

その内容は購読者しか読めませんが、有名なリバーサである Fractal Guru も OS X 感染の技術的分析を自身のブログで公開しました。

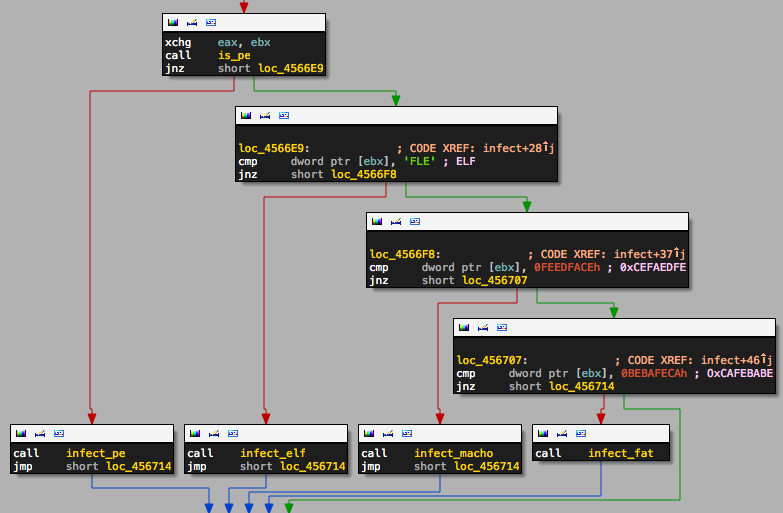

簡単に言えば、ウイルスが実行されると、Windows 、Linux 、あるいは OS X ネー ティブおよびファットバイナリのいずれかの 32-bit 実行ファイルを探し、それを自身で置き換えようとします。

OS X では、そのコードを保管するために __PAGEZERO 読み込み命令を変更します。

続いて、自身を起動するために LC_UNIXTHREAD 内のエントリーポイントを変更します。

その後、メモリ内のオリジナルエントリーポイントを復旧するので、感染したプログラムは通常とおりに実行されます。

64-bit 実行ファイルには感染しません(シェルコードが 32-bit )、あるいは GCC の LC_UNIXTHREAD が Clang の LC_MAIN に置き換えられている最新の Developer Tools でビルドされたプログラムにも感染しません。

また、 64-bit マシン上で実行されている i386とx86_64 の両方のアーキテクチャを持つファットバイナリは、このウイルスのペイロードを起動しません。最後に、コードサインされたバイナリは改ざんを検出します。

多くの条件が揃わないと感染しませんが、Apple が2006 年以来パッチしていない問題を明らかにすると言う意味で、こうした学術的な研究は興味深いものです。

JPanic は、ソースコードをまだ公開していません。そして、弊社のマルウェア研究者も、その悪用事例を見つけていません。

最新の定義ファイルにアップデートされたIntego VirusBarrierは、Multi/Clapzok.A、および同様の __PAGEZERO 読み込み命令の悪用を検出できます。

Posted on June 4th, 2013 by Peter James

出典:Intego Security Blog

Twitter:@IntegoSecurity

Mountain Lion 対応!!

15年に渡りMac専用として進化し続けて来たのはIntego 社の Mac 用セキュリティソフト だけです。

Intego 製品についてもっとよく調べる

Intego製品のアップデート情報などを弊社のツイッターアカウントでも公開しています。

Twitter:@act2com

Twitter:@act2support

0 件のコメント:

コメントを投稿

注: コメントを投稿できるのは、このブログのメンバーだけです。