このトロイの木馬は、画像ファイルに偽装されたアプリケーションで、ファイル 拡張子「.app」は、デフォルトでは表示されません。

現状、感染したユーザにどのような方法で送付されたのかは分かっていません。 電子メールで送付されたか、例えば、感染者が頻繁に出入りするウェブサイトに マルウェアを仕込む水飲み場攻撃であった可能性が高いでしょう。

なお、ファイルの受信方法によって、このアプリケーションに対するOS Xの反応 は、若干異なるでしょう。

例えば、隔離ビットがセットされたダウンロードの一部としてアプリケーション を受信し、そのアプリケーションをユーザが開いたのであれば、OS Xの Gatekeeper機能による警告が表示されるでしょう。ファイルをダウンロードする 際に隔離ビットが設定されるのは、アプリケーションがウェブブラウザや電子 メールソフトなどでダウンロードされた場合です。そのアプリケーションが元々 インターネットからダウンロードされ、その時点で隔離ビットがセットされてい たのでない限り、その他の方法、例えば、ファイルサーバ、外部ドライブや光学 ドライブから受け取ったアプリケーションでは、隔離ビットはセットされません ので警告も表示されません。

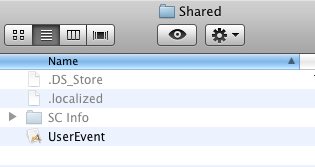

このトロイの木馬は、実行されると自身を/ユーザ/共有/UserEvent.app にコピーします。

MD5 6a36379b1da8919c1462f62deee666be

SHA-1 40b34e91cde683a567974750d1c5c9bcb09a87bb

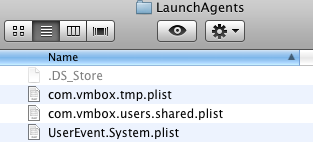

同時に、/ユーザ/共有/UserEvent.appアプリケーションを起動するため に、~/ライブラリ/LaunchAgents/UserEvent.System.plistにLaunchAgent を作成します。

そして、このトロイの木馬は、DockおよびCommand-タブキーによるアプリケー ションスイッチから自身を隠します。次に、アプリケーションバンドル内のJPEG 画像をOS Xのプレビューアプリケーションで開くことで、ユーザに単なる画像 ファイルを開いたと勘違いさせます。

こうしてインストールされると、このトロイの木馬は、ポート7777で指令管制 サーバに接続します。

このトロイの木馬アプリケーションは、攻撃者が様々な命令を送ることができる 恒久的なバックドアを開きます。試験した限りでは、接続を監視するためにPing を送りながら、感染したマシンの多様なシステム情報が指令管制サーバに送られ ます。また、他の命令と共に以下の画像ファイルをマシンにダウンロードしよう とします。

最新のマルウェア定義ファイルがインストールされたVirusBarrierは、このマルゥエアをOSX /Leverage.Aとして検出し、Macユーザを保護します。拡散の可能性は ありますが、標的型攻撃と考えられますので、現時点での危険度は低いでしょ う。詳細が分かるに連れ、危険度レベルは上がるかも知れません。また、こうし た攻撃が拡散する主な方法は、脆弱性の悪用ですから、すべてのユーザが、可能 な限りオペレーティングシステム、ウェブブラウザ、およびお使いのブラウザプ ラグイン(FlashやJavaなど)を最新にしておくことをお勧めします。

Posted on September 17th, 2013 by Lysa Myers

0 件のコメント:

コメントを投稿

注: コメントを投稿できるのは、このブログのメンバーだけです。